Durée de lecture : 7 min

Dans un monde hyperconnecté, la confiance en ligne est indispensable, et fragile. Avec le numérique omniprésent, il devient difficile de concilier rapidité et sécurité.

Ce qui relevait hier de l’utopie technologique est devenu un impératif opérationnel, économique et réglementaire. Les secteurs les plus exposés sont ceux dont l’activité dépend d’un environnement sans faille (banques, assurances, santé, industrie high-tech, administrations).

Autrefois considéré comme allant de soi, ce devoir doit désormais être démontré, sous peine de catastrophe numérique. La charte européenne du numérique rappelle d’ailleurs que « toute personne devrait avoir accès à un environnement numérique fiable ».

Les causes des pertes de confiance sur une plateforme

Sur une plateforme P2P, les failles ne sont pas seulement techniques, elles sont aussi perceptives : la façon dont l’utilisateur ressent la sécurité.

Les risques majeurs :

- Les faux profils et identités usurpées

Des comptes créés sous de fausses identités pour arnaquer, extorquer, revendre ou contourner les règles. - La multi-inscription pour contourner les règles

Un même individu recrée des comptes après un bannissement, ou pour profiter plusieurs fois d’offres promotionnelles. - Les litiges entre utilisateurs

Biens non livrés, prestations non conformes, remboursements compliqués : dès que la plateforme est perçue comme absente, la confiance se fissure. - Les parcours d’onboarding trop lourds

Quand la vérification d’identité ressemble à un interrogatoire, beaucoup d’utilisateurs abandonnent… ou vont voir ailleurs. - La peur pour les données personnelles

“Que faites-vous de mes papiers d’identité ? Qui peut les voir ? Les conservez-vous ?”

Sans réponse claire, la méfiance s’installe.

Les 5 piliers d’un environnement numérique fiable pour le P2P

Pour qu’une plateforme P2P soit vraiment fiable, la réponse à la question« Comment fonctionne la confiance numérique ? » se décline en cinq piliers.

1) Une vérification d’identité fluide et crédible:

L’objectif n’est pas de tout contrôler tout le temps, mais de s’assurer que la personne est bien celle qu’elle prétend être, au bon moment du parcours.

- On sort du simple mot de passe.

- On adopte des mécanismes d’identité numérique vérifiée intégrés au parcours.

- On explique pourquoi l’étape est nécessaire (“pour protéger vos transactions”, “pour limiter les faux profils”, etc.).

2) Des contrôles adaptés au niveau de risque

Tous les usages ne se valent pas. On ne demande pas le même niveau de preuve pour :

- quelqu’un qui consulte des annonces,

- quelqu’un qui s’inscrit,

- quelqu’un qui encaisse ou retire des fonds.

L’approche idéale : des contrôles proportionnés au risque, dynamiques, et invisibles quand c’est possible.

3) La transparence sur l’usage des données

La confiance se construit par :

- des messages clairs (“nous utilisons vos documents uniquement pour…”),

- une minimisation de la collecte (“seulement ce qui est nécessaire”),

- une politique de conservation maîtrisée.

Plus l’utilisateur comprend comment ses données sont traitées, plus il est disposé à coopérer.

4) Une lutte proactive contre la fraude

Il ne suffit pas de réagir, il faut anticiper.

- Analyse comportementale

- Détection de patterns suspects

- Mécanismes de lutte contre la fraude ajustés en continu

L’enjeu : limiter les dommages sans basculer dans la suspicion généralisée.

5) Un dispositif de résolution de litiges et de support visible

Une plateforme perçue comme “absente” au moindre problème perd en crédibilité.

- Faciliter les remontées de litiges

- Proposer des processus clairs de médiation / arbitrage

- Rendre visible la capacité à protéger et trancher

La confiance ne dépend pas seulement de l’absence de problème, mais aussi de la façon dont on les gère.

Par où commencer quand on est une plateforme P2P

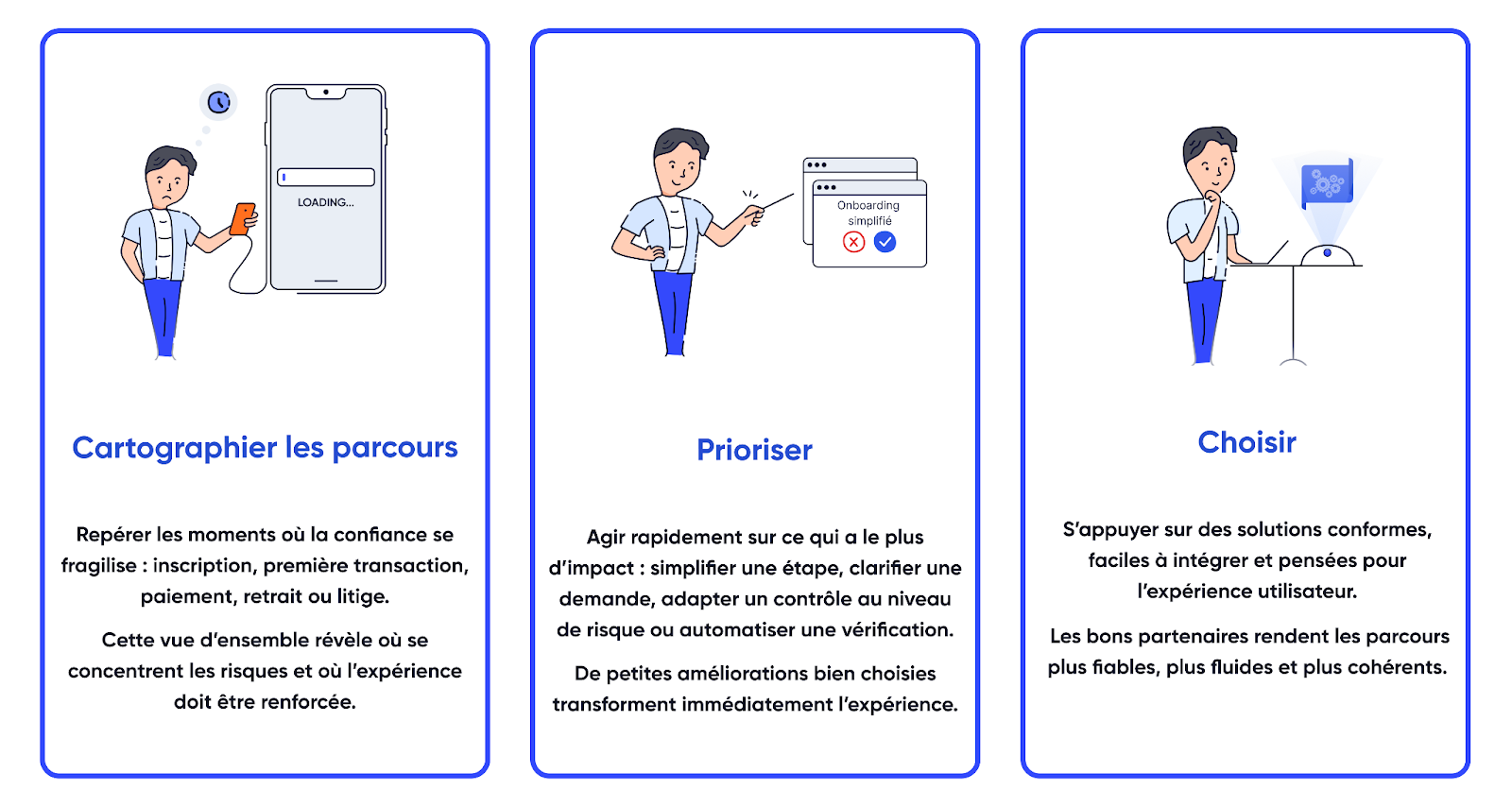

Mettre en place un environnement numérique fiable n’a rien d’un grand chantier théorique. C’est une démarche pragmatique et progressive, guidée par une question : comment l’entreprise peut-elle s’adapter à son environnement ? Cela commence par une compréhension fine de ses parcours métier.

Feuille de route:

En résumé, renforcer la confiance sur une plateforme P2P ne demande pas de tout réinventer : il s’agit d’identifier les zones sensibles, d’agir rapidement là où l’impact est immédiat, puis de s’appuyer sur des partenaires capables d’apporter sécurité, fluidité et conformité. Cette approche progressive transforme la confiance en un bénéfice tangible : moins de risques, plus de conversion et une expérience bien plus solide pour l’ensemble de la communauté.

Exemples concrets

Fraude par faux profil sur marketplace P2P : En mai 2025, une plateforme de revente high-tech a vu des vendeurs “neufs” créer des annonces attractives, encaisser hors plateforme puis disparaître; la marketplace a dû rembourser des acheteurs, renforcer l’onboarding avec identité vérifiée et afficher un badge “profil vérifié”.

Multi-comptes après bannissement sur services à domicile : En septembre 2025, un prestataire banni s’est réinscrit sous d’autres e-mails pour contourner les sanctions ; la plateforme a lié les comptes à l’identité réelle, activé des contrôles adaptatifs au cash-out et réduit fortement la récidive.

Ce que dit la réglementation

✅ NIS2 (UE) : Renforce la cybersécurité des secteurs vitaux (énergie, santé, finances, etc.), avec obligations de résilience et de notification des incidents.

✅ Cyber Resilience Act (UE) : Loi à venir (appliquée fin 2025) qui impose la « sécurité dès la conception » pour tout produit numérique, avec déclaration obligatoire des vulnérabilités graves .

✅ DORA (UE) : Le Digital Operational Resilience Act oblige les institutions financières à tester et documenter leur résilience numérique.

✅ RGPD (UE) : Protection des données personnelles. Les violations donnent lieu à de lourdes amendes (87 décisions CNIL en 2024, 55 M€ infligés ).

✅ DSA (UE) : Oblige les plateformes en ligne à combattre les contenus illicites et la désinformation, sous peine d’amendes (jusqu’à 6 % du CA mondial).

Réglementations nationales : Par exemple, en France la loi de Programmation Militaire (LPM) impose aux opérateurs d’importance vitale des mesures de cybersécurité strictes. Des lois sectorielles (assurances, santé, télécoms) requièrent désormais des standards de fiabilité IT toujours plus élevés.

La réponse : une preuve d’identité en temps réel

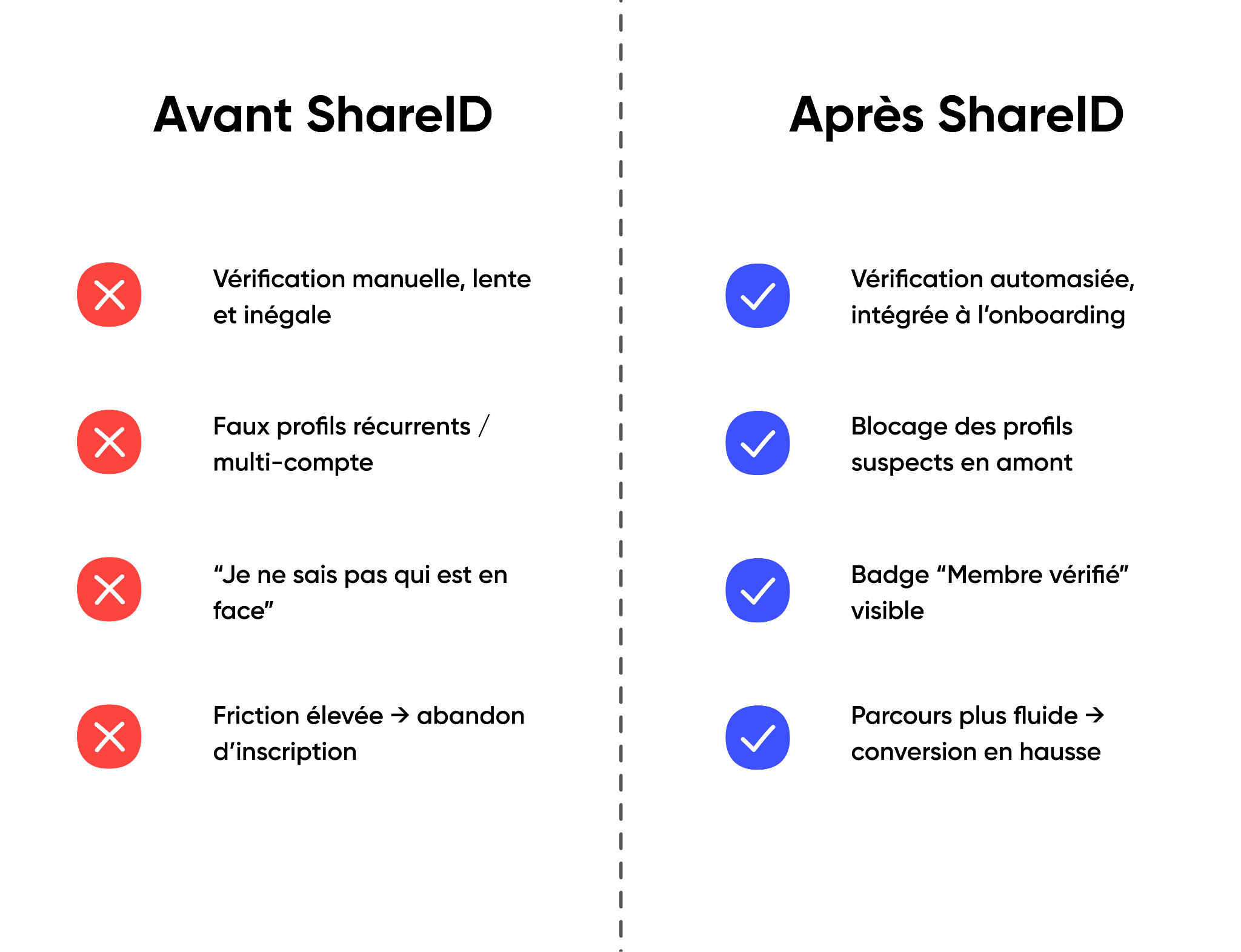

Dans ce paysage, ShareID occupe une position spécifique : celle d’un facilitateur de confiance qui permet aux plateformes P2P de vérifier l’identité de leurs utilisateurs de manière fiable, conforme et fluide, sans créer de friction ni casser le parcours.

Son rôle est d’agir en amont. En automatisant la vérification d’identité, ShareID réduit nettement le nombre de faux profils et d’usurpations, limite la création de comptes multiples après bannissement et rassure les utilisateurs sur l’usage de leurs documents.

L’effet se ressent aussi sur la conversion : lorsque les étapes critiques deviennent plus simples, plus rapides et plus transparentes, les utilisateurs complètent davantage leur inscription, engagent plus vite leur première interaction et ont davantage confiance dans la plateforme qui les accueille.

Conclusion : la confiance comme avantage compétitif

Pour les plateformes P2P, la confiance n’est pas un supplément d’âme : c’est l’infrastructure invisible qui tient tout le modèle économique.

Créer un environnement numérique fiable, c’est réussir à combiner une identité vérifiée mais fluide, des contrôles proportionnés au risque, une transparence absolue sur l’usage des données, une capacité à détecter proactivement les comportements frauduleux et un dispositif clair pour résoudre les problèmes lorsque tout ne se passe pas comme prévu.

Les plateformes qui investissent dans ces piliers ne se contentent pas de réduire les risques. Elles augmentent leur taux de conversion, attirent des utilisateurs plus fiables, stabilisent leur modèle et se différencient nettement dans un marché où la concurrence se joue désormais davantage sur la confiance que sur la fonctionnalité.

Pour celles qui souhaitent évaluer la solidité de leurs parcours actuels, un premier pas simple consiste à cartographier leurs zones à risque, à analyser les endroits où la confiance se fragilise et à identifier où des solutions comme ShareID peuvent renforcer la relation utilisateur, sans alourdir l’expérience.

Parlons-en 👉 Contactez-nous.

.png)