Quand le spoofing cible même les experts !

Les cybercriminels perfectionnent leurs techniques de spoofing et d’usurpation d’identité, exploitant la confiance et les routines de communication pour piéger les collaborateurs les plus aguerris.

Même les experts en identité numérique peuvent être la cible de mails frauduleux d’une crédibilité redoutable.

Ces campagnes de spoofing utilisant avant tout le facteur humain.

Elles ne cherchent pas à pirater les systèmes, mais à manipuler la confiance.

Cette expérience est une parfaite occasion pour rappeler que la prévention ne repose pas uniquement sur la technologie, mais sur un équilibre entre :

- Vigilance humaine

- Procédures internes solides

- Vérification d’identité numérique fiable

Comment ShareID a évité une fraude

Chronique d’une attaque évitée : l’histoire d’un e-mail piégé

Tout a commencé par un e-mail qui, à première vue, paraissait tout à fait ordinaire.

L’expéditeur prétendait vouloir établir un partenariat commercial, et tout semblait parfaitement soigné : l’orthographe et la mise en forme étaient impeccables, le message provenait directement du formulaire de contact du site, il n’avait pas été classé dans les spams, et la signature paraissait authentique.

Mais un détail a immédiatement attiré notre attention : l’adresse e-mail semblait correcte à première vue (par exemple : contact@entreprise.com), mais en y regardant de plus près, elle apparaissait sous une forme légèrement altérée, avec un élément supplémentaire dans le nom de domaine (par exemple : contact@nomsupplément.entreprise.com).

Ce petit écart a suffi pour révéler qu’il s’agissait d’une tentative de fraude et de spoofing, visant à usurper l’identité de l’entreprise.

Techniques pour repérer une fraude

Les fraudeurs savent imiter à la perfection la communication d’une entreprise : ton professionnel, signature crédible, logo bien placé… tout semble authentique.

Pourtant, certains indices subtils peuvent révéler le piège.

Une adresse e-mail légèrement modifiée, un mot ajouté dans le nom de domaine, ou encore une formulation inhabituelle peuvent suffire à éveiller un doute.

De même, il faut se méfier des liens ou fichiers joints inattendus : un PDF présenté comme un contrat peut très bien cacher un document piégé.

Les vérifications simples à faire :

- Survolez les liens pour voir l’adresse réelle avant de cliquer

- Vérifiez le nom de domaine après le “@” : il doit correspondre exactement à celui de l’entreprise

- Regardez l’adresse de réponse (Reply-To) : si elle diffère de l’expéditeur, il y a probablement un problème

- Vérifiez la signature : certaines imitent parfaitement les vraies, mais contiennent un numéro erroné ou un logo pixelisé

- Faites un test rapide sur le domaine : une recherche Google ou LinkedIn du domaine peut révéler qu’il n’existe pas ou qu’il a été créé récemment

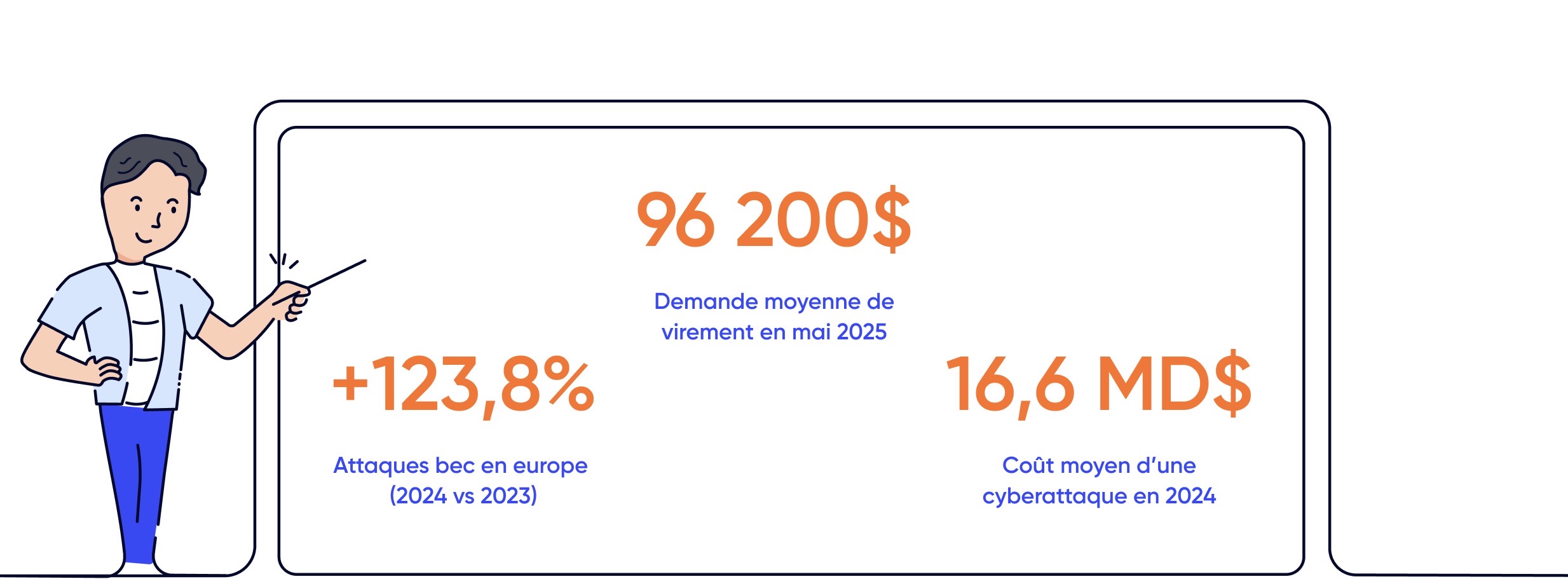

Dans notre cas, l’e-mail contenait un faux contrat PDF, bien présenté, avec logo et signature. C’est souvent ce genre de détail qui pousse à baisser la garde. Ces détails, bien que subtils, reflètent un risque bien plus large, comme le montrent ces statistiques :

Nos conseils : comment vérifier et agir si vous avez un doute

Même avec de bons réflexes, il peut arriver qu’un e-mail laisse planer un doute. Dans ces moments-là, la priorité est de ne pas agir dans la précipitation. Quelques vérifications simples suffisent souvent à confirmer, ou infirmer, une suspicion de fraude.

Les bons réflexes à adopter immédiatement:

- Ne cliquez sur aucun lien et n’ouvrez aucune pièce jointe tant que l’origine du message n’est pas confirmée.

- Vérifiez l’expéditeur via un canal indépendant : contactez la personne ou l’entreprise directement sur LinkedIn, par téléphone, ou via leur adresse officielle disponible sur leur site.

- Conservez le message complet, y compris les en-têtes (headers), et prenez des captures d’écran du contenu suspect. Cela facilitera toute analyse ultérieure.

- Signalez le message à votre équipe sécurité interne ou à votre service informatique pour vérification.

Chaque incident est aussi une leçon : en combinant vigilance humaine, analyse technique et procédures claires, il est possible de protéger ses finances, ses partenaires et ses utilisateurs. Un petit détail, un moment de recul, peut suffire à éviter une perte importante.

Leçon d’une attaque évitée

Cette attaque évitée rappelle qu’un simple détail peut faire toute la différence. Un e-mail parfaitement rédigé, accompagné d’un fichier joint crédible, aurait pu tromper n’importe qui. Grâce à la vigilance de l’équipe et à quelques vérifications simples, nous avons pu repérer la fraude à temps et éviter tout risque. Cette expérience souligne l’importance de rester attentif, de vérifier les expéditeurs et de ne jamais agir sous pression : la prudence est la meilleure protection contre la fraude.

.png)